La cybersécurité au sein du monde de l’entreprise n’a cessé de se complexifier avec l’avènement du télétravail. L’un des facteurs ayant facilité le travail à distance est le move-to-cloud, c’est-à-dire le processus de migration (partiel ou total) du système d’information hébergé sur des serveurs physiques administrés au sein de l’entreprise vers des serveurs dématérialisés dont l’infogérance se fait à distance le plus souvent via des interfaces web. La démocratisation des outils de productivité en ligne tels que Google Workspace a affranchi les collaborateurs de la contrainte géographique pour leur permettrent d’utiliser des outils indépendamment du lieu et souvent même du matériel. Il n’est pas rare désormais de voir des consultants utiliser le même PC pour leurs usages personnels comme professionnels.

Savoir si cette pratique est la bonne ou non semble dénué d’intérêt car les usages conditionnent la cybersécurité bien plus que l’inverse n’est vrai.

J’évoquais dans mon article sur le DevSecOps, la nécessité de passer d’une sécurité périmétrique à une sécurité intégrée dans l’application pour mieux appréhender les menaces. Le principe du zero trust aussi intitulé le zero trust network access (ZTNA) n’est pourtant pas nouveau car il fut formulé il y a près de 20 ans en 2003 par le Jericho Forum. Plusieurs facteurs expliquent sa montée en puissance actuelle :

- la transformation digitale des entreprises est dictée par l’arrivée sur le marché du travail des “digital natives”, cette génération ayant toujours connu l’usage d’internet et pour les plus jeunes d’entre eux des smartphones.

- la menace des ransomwares est désormais reconnue par le grand public et les études de grands groupes tels qu’IBM ne font que confirmer l’augmentation des coûts produit par ces attaques.

- la généralisation des clouds (Google Cloud Platform, Amazon AWS, Microsoft Azure etc.) ont transformé les architectures techniques, diminué les serveurs hébergés on premise dans l’entreprise et réduit la pertinence des VPN.

Principes de mise en application

L’institut national des standards et de la technologie (NIST), division du département du commerce des États-Unis, a publié en août 2020 la spécification « 800-207 Zero TRUST Architecture », qui définit 7 principes sur lesquels repose une architecture Zero Trust (ZTA) :

- Toutes les données, les services réseaux et les équipements sont considérés comme des ressources, qui doivent être sécurisées by design.

- Toutes les communications sont sécurisées indépendamment de l’emplacement du réseau.

- Chaque tentative d’accès à une ressource est vérifiée et évaluée conformément à la politique de sécurité définie par l’organisation. Une authentification et un contrôle d’accès systématique doivent être basés sur les habilitations préalablement définies

- L’accès à une ressource est soumis à une politique d’accès dynamique tenant compte de plusieurs facteurs tels que l’identité du client, l’état du service demandant l’accès (versions installées, certificats…), les attributs comportementaux (analyse de l’équipement, écart constaté par rapport l’usage courant enregistré…) et enfin les attributs d’environnement (localisation réseau, les attaques enregistrées…)

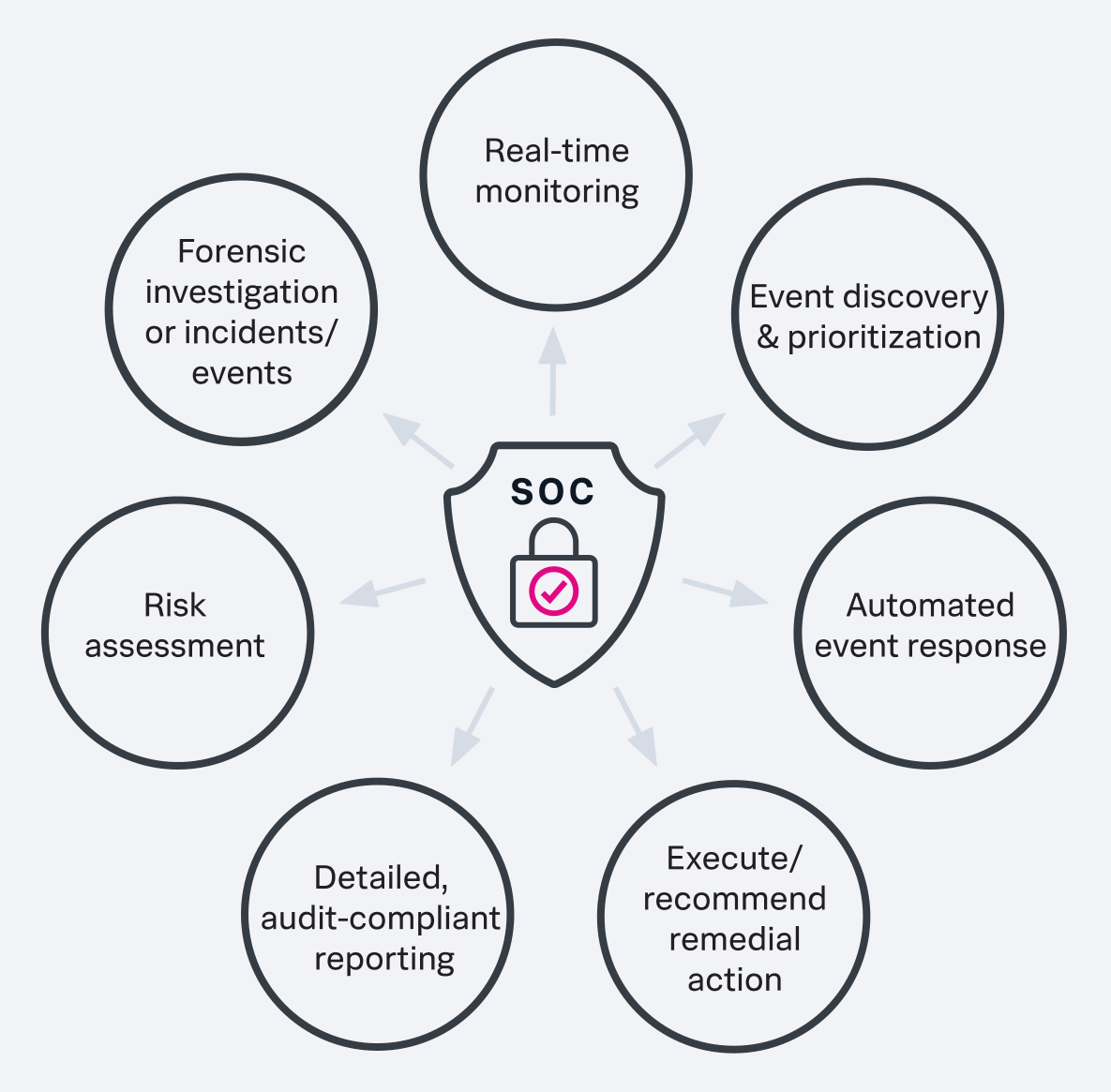

- L’organisation doit mettre en place un système de surveillance en temps réel, visant à contrôler le bon fonctionnement du système d’information et à remonter toutes anomalies ou interruptions qui lui feraient courir un risque de sécurité élevé (exemple d’un security operational center (SOC))

- Les mécanismes d’authentification et d’autorisation sont dynamiques et peuvent être renforcés avant qu’un accès soit accordé avec la mise en place de la MFA (authentification multi-facteurs)

- L’entreprise assure une supervision constante de la sécurité en collectant le maximum d’informations possibles sur l’état actuel des ressources, l’infrastructure réseau et les communications en cours sur celui-ci (exemple de la mise en place d’un SIEM – Security Information & Event Management).

Une stratégie Zero Trust est donc composée d’une multitudes de briques permettant de superposer les couches de sécurité et complexifier la tâche des attaquants. Que ces briques soient méthodologiques (l’analyse de risque est un préalable indispensable), procédurales (la gestion des Identités et des accès (IAM) permet de gérer les habilitations de ses utilisateurs à son système d’information et mettre en oeuvre le principe du moindre privilège pour ses applications) ou techniques (à l’image d’un proxy cloud venant remplacer les traditionnels VPN), le zero trust englobe une multitude d’outils permettant de sécuriser les nouveaux usages digitaux.

Il ne s’agit pas d’un effet de mode en cybersécurité mais de la modernisation d’outils existant pour s’adapter aux usages des utilisateurs (respect dès le départ de la RGPD) et aux menaces externes (meilleures réponses aux menaces de type ransomware). On peut néanmoins se demander si la multiplication des acronymes autour de cette stratégie ne finit-elle pas par la desservir ?

“Si vous avez confiance en vous-mêmes, vous inspirerez confiance aux autres.”

Johann Wolfgang von Goethe / Faust